Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

Lokalizacje serwerów

DDoS to atak na serwer, aplikację lub kanał komunikacyjny, który może częściowo lub całkowicie sparaliżować pracę każdej firmy. Wysyłając miliony żądań, hakerzy atakują banki, placówki opieki zdrowotnej, media, sklepy internetowe i inne organizacje internetowe.

Twoja witryna może być dosłownie zakładnikiem: cyberprzestępcy są zainteresowani pieniędzmi, a Ty chcesz jak najszybciej przywrócić dostęp do zasobów. Samodzielne odparcie takich ataków DDoS konkurencji jest prawie niemożliwe. Dlatego warto zacząć korzystać z usługi DDoS-GUARD.

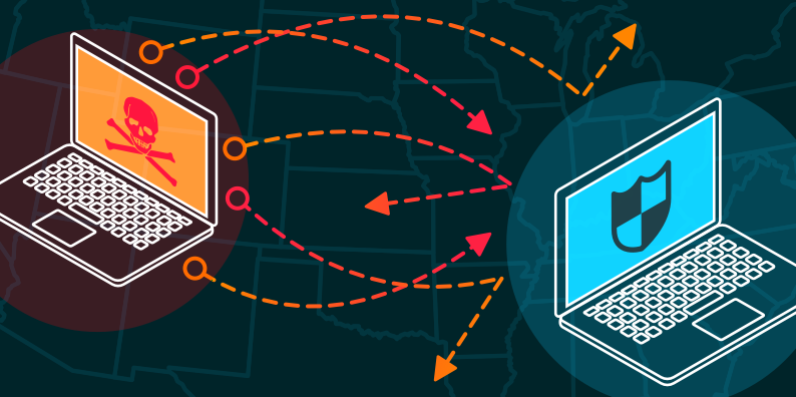

Atak DDoS ma na celu uniemożliwienie dostępu do sieci lub serwera; jest to atak, który próbuje przerwać usługę tymczasowo lub na czas nieokreślony.

W dzisiejszym świecie istnieje coś, co nazywa się „wojna komputerowa”, „wojna cyfrowa” lub „wojna cybernetyczna”, która polega na atakowaniu systemów informatycznych wroga i ochronie własnych. Te cyberwojny wykorzystują do obrony inne rodzaje narzędzi, bardzo różniących się od konwencjonalnej broni palnej. Metody ataku są zróżnicowane, np. Sabotaż komputerów i satelitów oraz DoS lub DDoS, w zależności od przypadku.

Ale nie tylko w wojnie cyfrowej, ale tego typu ataki są również wykorzystywane. Z jakiegokolwiek powodu, politycznego, gospodarczego lub zwykłej osobistej zemsty, atak DDoS może zostać skierowany na dowolny typ hosta podłączonego do Internetu. Czy to systemy rządowe, firmy, platformy gier wideo, czy nawet prosty blog.

Co to jest DDoS?

DDoS oznacza & bdquo; Rozproszona odmowa usługi & rdquo; w języku angielskim i jest znany jako & bdquo; Rozproszony atak Denial of Service & rdquo ;. Ten typ ataku obejmuje grupę zaatakowanych systemów (zwanych również „komputerami zombie”), które atakują pojedynczy cel, aby spowodować odmowę dostępu do usług uprawnionym użytkownikom.

Tworzy ogromny przepływ wiadomości i żądań, które są rzucane do celu, przez co zostaje przeciążony i zmuszony do zamknięcia; w rezultacie prawdziwi użytkownicy są pozbawieni usług.

Typowym sposobem przeprowadzenia ataku DDoS jest wykorzystanie przez atakującego pewnej luki w skomputeryzowanym systemie i uczynienie go swoim & bdquo; botmaster & rdquo ;. Ten botmaster następnie identyfikuje inne podatne systemy i infekuje je złośliwym oprogramowaniem, aby zamienić je w komputery zombie. Kiedy wystarczająca ich liczba jest kontrolowana (co można by nazwać armią botnetów lub zombie), otrzymują polecenie przeprowadzenia ataku na określony cel.

Gwałtowny wzrost ruchu

Niektórzy użytkownicy mylą czasami atak DDoS z gwałtownym wzrostem ruchu do witryny (wzrost ruchu), spowodowanym albo promocją witryny w wyszukiwarkach, albo wskazaniem linku do witryny w bardzo często odwiedzanym zasobie.

Wzrost ruchu (wzrost ruchu) oznacza, że Twoją witrynę odwiedzają „prawdziwi” użytkownicy, którzy odwiedzają ją celowo, są zainteresowani Twoimi towarami lub usługami (lub informacjami prezentowanymi na stronie). W takim przypadku współczynnik ruchu operatora kanału obsługującego dostawcę hostingu pozostaje niezmieniony, zwykle współczynnik ten wynosi 1/4, czyli na jeden megabajt ruchu wchodzącego na serwer przypadają cztery megabajty ruchu wychodzącego z serwera.

Jeśli Twoja witryna zaczyna działać powoli wraz ze wzrostem ruchu, musisz zwrócić uwagę na kilka rzeczy:

a) szybkość oprogramowania, tj. technik powinien znaleźć wąskie gardło w oprogramowaniu Twojej witryny i je naprawić.

b) szybkość serwera, na którym hostowana jest Twoja strona, czasem niektóre tzw. „Dostawcy hostingu” nie udostępniają witryn na serwerach o wysokiej wydajności, ale na komputerach stacjonarnych, co prędzej czy później doprowadzi do problemu z dostępnością witryny, z mniejszym lub większym wzrostem ruchu w witrynie.

Atak DDoS

Atak DDoS w obecnej formie to ciągły dostęp do strony internetowej z wielu komputerów znajdujących się w różnych częściach świata. W zasadzie są to tak zwane „zombie” komputery zwykłych użytkowników (którzy nawet o tym nie wiedzą). Komputery te są zainfekowane wirusami, które są centralnie kontrolowane przez atakującego. To właśnie te komputery wysyłają spam, uczestniczą w atakach DDoS i to z nich osoby atakujące wykradają dane osobowe. W Internecie jest cała branża (przemysł „podziemny”), pracują nad tym całe zespoły programistów, szukając luk w systemach operacyjnych, aby wykorzystać je do własnych celów.

W takim przypadku współczynnik ruchu operatora kanału obsługującego dostawcę hostingu zmienia się dramatycznie: rozmiar ruchu przychodzącego na kanale dramatycznie wzrasta i czasami osiąga maksymalną wartość przepustowości kanału, podczas gdy ruch wychodzący z serwer staje się niekompletny, ponieważ połączenia przychodzące są dosłownie „zatykane”.

W naszych trudnych realiach ta metoda wyłączania witryny stała się bardzo powszechna ze względu na intensywną konkurencję między witrynami w tzw. „TOP” wyszukiwarek Yandex, Google, Rambler. W końcu, jeśli wyłączysz witrynę, zostanie ona wykluczona przez wyszukiwarkę z wyników wyszukiwania, a jej miejsce stanie się wolne. Z metod tych korzystają również osoby, które są gotowe zapłacić pieniądze za to, że jakakolwiek witryna przestałaby działać (osobista wrogość atakującego do administratora witryny itp.)

Aby skutecznie walczyć z atakiem DDoS, konieczne jest podjęcie szeregu środków zapobiegawczych, wprowadzenie specjalnych ustawień oprogramowania i sprzętu sieciowego zainstalowanego na wysokowydajnym serwerze. Oczywiście użytkownik musi dostarczyć dostawcy usług hostingowych wszystkie niezbędne informacje w momencie rozpoczęcia ataku DDoS, czy były jakieś przypadki szantażu, czy są jakieś precedensy dla ataków DDoS na inne strony o pokrewnej tematyce itp. Tylko w tym przypadku , możliwe jest szybkie i skuteczne „odparcie” ataku DDoS.

Różnica między DoS i DDoS

Istnieje różnica między DoS i DDoS. Pierwszy to po prostu atak typu „odmowa usługi”, a drugi to rozproszony atak typu „odmowa usługi”.

Ataki DoS wymagają jedynie komputera i połączenia internetowego, aby przytłoczyć przepustowość i zasoby celu. Z drugiej strony atak DDoS wykorzystuje wiele urządzeń i kilka połączeń internetowych, które są zwykle rozproszone po całym świecie. Oczywiście, ponieważ atak nadchodzi z różnych kierunków, odbijanie się jest prawie niemożliwe, ponieważ nie będziesz miał do czynienia z jednym napastnikiem.

Rodzaje ataków DDoS

W oparciu o wielkość: w tym przypadku celem ataku jest nasycenie przepustowości strony internetowej, która jest celem. Chodzi o to, aby spowodować zatory.

Ataki protokolarne: ten typ ataku zużywa zasoby z serwera lub jakiejś usługi, która działa jako pośrednik, na przykład zapora sieciowa lub równoważenie obciążenia. Atak ten może spowodować uszkodzenie nawet usług, które są w stanie stabilnie utrzymać miliony aktywnych połączeń.

Ataki warstwy aplikacji: wykorzystuje żądania udające legalnych lub niewinnych użytkowników, ale w celu spowodowania, że serwer przestanie działać.

Najważniejsze ataki DDoS

Atak MafiaBoy. 7 lutego 2000 roku chłopiec z Kanady imieniem Michael Demon Calce, lepiej znany w internecie jako MafiaBoy, przeprowadził atak DDoS na Yahoo! co spowodowało, że strona przestała działać na całą godzinę. Pamiętaj, że w tym czasie Yahoo! była firmą wartą wiele milionów dolarów i pierwszą wyszukiwarką w sieci. Według niektórych wywiadów przeprowadzonych przez atakującego, celem tego ataku było zdobycie wiarygodności w Internecie dla niego i jego grupy cyberprzyjaciół o nazwie TNT. MafiaBoy kontynuował ataki w następnym tygodniu, całkowicie zatrzymując serwery eBay, CNN, Amazon i Dell.com.

Cyberataki z lipca 2009 r. Te ataki DDoS dotknęły serwisy informacyjne, finansowe i rządowe zarówno w Stanach Zjednoczonych, jak iw Korei Południowej. Według szacunków różnych firm ochroniarskich, w Korei Południowej powstała armia składająca się z około 50 000 komputerów zombie. Doszło do trzech kolejnych ataków: jeden 4 lipca, w Dzień Niepodległości w Stanach Zjednoczonych, który dotknął strony Białego Domu i Pentagonu; kolejny z 7 lipca, który dotyczył tylko witryn rządowych Korei Południowej; i wreszcie 9 lipca, kiedy to dotknęły strony internetowe z obu krajów. Do tej pory nikt nie wie, kim lub kim byli napastnicy.

Co to jest DDoS-GUARD?

DDoS-GUARD to usługa ochrony przed atakami DDoS, która zapewnia wysokiej jakości ochronę zasobów internetowych. DDoS-GUARD wykorzystuje filtry, które sekwencyjnie analizują przepływający ruch i wykrywają w nim wszelkie anomalne działania. Dostawca ma ogromną liczbę szablonów zarówno do ochrony przed znanymi już cyberzagrożeniami (w tym botnetami), jak i do odpierania nieznanych wcześniej ataków.

Jak chroniona jest sieć?

DDoS-GUARD wykorzystuje technologię odwrotnego proxy. Oznacza to, że w zaledwie kilka minut DDoS-GUARD umożliwia przekierowanie ataku na chroniony adres IP (innymi słowy filtr). Następnie cały ruch przychodzący jest skanowany i usuwany ze wszystkich nietypowych żądań. Taka organizacja ochrony sieci jest w stanie wytrzymać atak przekraczający 250 Gbps, co zapewni nieprzerwane działanie Twoich zasobów 24/7. DDoS-GUARD stale modyfikuje algorytmy filtrowania, zwiększa przepustowość kanału i dodaje zasoby obliczeniowe do klastrów przetwarzania ruchu. Jeśli chcesz, aby Twoje dane osobowe były zawsze bezpieczne, DDoS-GUARD jest dla Ciebie.

Zalety DDoS-GUARD

Geo-rozproszona sieć filtracyjna z węzłami w Holandii, USA, Japonii, Rosji i Niemczech, o przepustowości ponad 1,5 Tb / s

Gwarantowana ochrona klienta przed atakami

Pomyślnie odrzucono klasy ataków, takie jak zniekształcony adres IP, zalanie ICMP, zalanie TCP SYN, zniekształcenie TCP, smurf ICMP i inne

Inteligentne filtrowanie

Małe opóźnienia w przetwarzaniu pakietów

Monitorowanie dostępności usług 24/7

Jakie rodzaje ataków możesz odeprzeć?

DDoS-GUARD jest stale ulepszany, aby chronić witryny klienckie przed nowymi atakami. Teraz usługa umożliwia odpieranie 51 typów ataków: FIN Flood, SYN-ACK Flood, pofragmentowane ataki pakietów HTTP, UDP Flood, RST, ICMP Flood, zniekształcone IP i inne typy.

Stany Zjednoczone

Stany Zjednoczone

Tonga

Tonga

Kanada

Kanada

Australia

Australia

Argentyna

Argentyna

Polska

Polska

Francja

Francja

Algieria

Algieria

Kolumbia

Kolumbia

Belgia

Belgia

Niemcy

Niemcy

Zjednoczone Królestwo

Zjednoczone Królestwo

Kostaryka

Kostaryka

Japonia

Japonia

Hongkong

Hongkong

Holandia

Holandia

Federacja Rosyjska

Federacja Rosyjska

Korea Południowa

Korea Południowa

Brazylia

Brazylia

Norwegia

Norwegia

Włochy

Włochy

Indie

Indie